2023-01-29 15:39:37 搜狐

勒索软件攻击是增长最快的网络犯罪之一,严重威胁全球的经济秩序和公共安全的稳定,新兴勒索团伙不断涌现,世界各地勒索攻击层出不穷。

近日,安恒信息中央研究院联合安恒信息神盾局正式发布《2022年度网络安全综合态势观察手册》。报告中,安恒信息猎影实验室盘点了2022年全球六大活跃勒索组织。

LockBit

LockBit又名ABCD Ransomware,于 2019 年 9 月首次被发现。2021年6月,该勒索软件背后的运营商对其网站进行了改造,推出新的 LockBit 2.0勒索软件即服务,并声称他们当前的变体是勒索软件市场上最快的加密软件。据悉,LockBit 2.0只与经验丰富的渗透测试人员合作,尤其是使用 Metasploit 和Cobalt Strike等工具的人员。

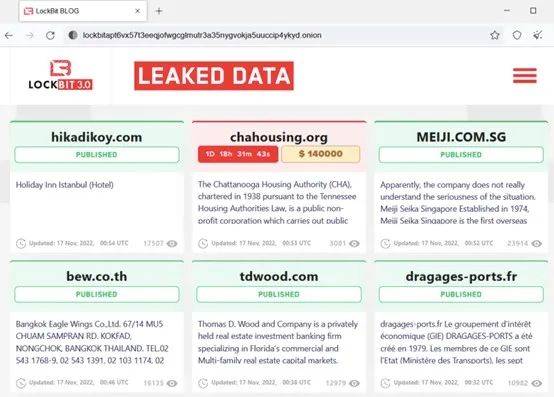

2022年6月,LockBit团伙发布了“LockBit 3.0(又名LockBit Black)”改进后的RaaS操作,引入了勒索软件漏洞赏金计划,邀请安全研究人员提交漏洞报告,以换取1000美元至100万美元的奖金。此外,LockBit 3.0在其赎金支付方式中添加了Zcash隐私币。

LockBit是2022年最活跃的勒索软件团伙。自6月至今,LockBit 3.0泄露网站在全球造成了巨大影响。已列出的313个受害者中,美国、意大利和德国是受影响最严重的国家。

6月18日,LockBit团伙攻击了数字安全巨头Entrust,宣布将在8月19日公布窃取的所有数据。但该团伙的泄密站点遭到了疑似与Entrust相关的DDoS攻击,因此未能泄密数据。此次事件发生后,LockBit勒索软件行动的公共代表“LockBitSupp”宣布,正在改进对分布式拒绝服务 (DDoS) 攻击的防御,并努力将勒索操作提高到三重勒索水平,即先加密,再泄露数据,最后发起DDoS攻击。LockBit团伙表示,已经了解了DDoS攻击方式的破坏性,现在正在考虑将该攻击作为一种勒索筹码,而不只是加密和泄露数据。

2022 年 9 月,一位名为“Ali Qushji”的新注册 Twitter 用户表示,其团队入侵了LockBit服务器,并找到了 LockBit 3.0 勒索软件的生成器。但LockBitSupp声称,该团伙并没有遭到黑客入侵,泄密者是 Lockbit 勒索软件组织雇用的程序员,开发人员对Lockbit的领导层心怀不满,所以泄露了生成器。生成器由build.bat、builder.exe、config.json、keygen.exe等4个文件组成。

Blackcat

BlackCat新型勒索软件于2021年11月出现,也称ALPHV,是目前发现的第一个基于Rust编写的多平台勒索软件,支持在 Windows、基于 Linux 的操作系统(Debian、Ubuntu、ReadyNAS、Synology)和 VMWare ESXi系统上执行。BlackCat使用三重勒索策略,在加密设备之前窃取数据,并且会发起 DDoS 攻击以威胁受害者,直到受害者支付赎金。

BlackCat使用Rust来构建勒索加密器,这种与平台无关的语言增强了该组织的目标系统的范围,同时也一定程度上能够躲避静态检测和增加安全分析人员的逆向难度。通过分析该勒索家族的样本,BlackCat勒索软件使用输入口令作为必要的命令行参数,以此逃避自动化沙箱检测。除了加密本地受害主机上的文件,还会进行横向传播,BlackCat勒索软件如若发现存活的其他网络服务器,则会首先广播 NetBIOS 名称服务(NBNC)消息以确认这些设备,然后尝试使用默认配置的账户和密码,执行PsExec进行远程交互和自我复制。

BlackCat积极招募新的分支机构。在勒索软件匿名市场 (RAMP) 和其他俄语黑客论坛等地下论坛发布广告,以吸引附属机构加入其团伙。BlackCat团伙为其关联公司提供非常可观的分成,高达受害者已支付赎金的90%,远高于其他RaaS团伙为附属公司提供的报酬。

从受害者地区来看,BlackCat勒索软件主要针对美国企业,占总数的40%以上。澳大利亚受害者数量位居第二,其余则分散在欧洲和亚太地区。BlackCat勒索软件针对的行业包括金融、技术、能源、建筑和服务业等,受害者主要为小型企业。

Conti

Conti是疑似由俄罗斯黑客组织运营的勒索团伙,是2022年年初最活跃的勒索团伙之一。Conti勒索软件被认为是流行的Ryuk勒索软件家族的变种,通过多种流行的恶意软件传播,包括Trickbot/Emotet和BazarLoader。攻击者最初通过网络钓鱼攻击安装恶意软件,或者利用暴露在Internet的设备中的漏洞进行攻击。2021年12月,Conti勒索组织利用Log4j2漏洞展开攻击活动,是已知的第一个将Log4j漏洞武器化的勒索团伙。

Conti组织使用网络钓鱼来部署BazarLoader后门或者漏洞利用(例如CVE-2018-13379和CVE-2018-13374)来作为初始攻击向量,再寻找和泄露敏感数据。在加密前执行删除卷影副本、执行任务计划等,并查找域管理员凭证或打印机漏洞(CVE-2021-1675)等来进行提权操作。Conti通常使用RSA和ChaCha20或者AES组合算法来加密文件。此外,还会使用第三方软件,例如Anydesk来进一步控制系统和横向移动。

2022年5月下旬,Conti勒索软件团伙正式关闭其运营。尽管面对公众的“Conti News”数据泄露和赎金谈判网站仍处于在线状态,且于5月20日上传了反美仇恨言论,宣称美国是“地球之癌”,但团伙成员用于执行谈判和在其数据泄露网站上发布“新闻”的Tor管理面板已离线。

Cuba

Cuba勒索于2019年12月首次被发现。根据美国联邦调查局的发布的报告,截止2022年8月,Cuba勒索软件已经攻击了全球100多个实体,要求支付赎金达1.45亿美元,并且已经收到6000多万美元的赎金。

Cuba在今年高度活跃,采用双重勒索的运营模式,发起了包括攻击欧洲黑山政府机、美国多家基础设施等活动,美国联邦调查局称Cuba入侵了美国49个关键基础设施单位。根据其检测俄语键盘布局和语言可以推测Cuba可能来自俄罗斯。

Cuba勒索软件在攻击中使用多种武器库工具,包括远程桌面管理、PsExec等应用工具以及Mimikatz等横向移动工具,此外,还利用ProxyShell和ProxyLogon等漏洞来进行初始访问,使用Avast驱动程序漏洞来绕过防病毒和终止进程。Cuba还使用自定义的Cobalt Strike与C2服务器通信。一般使用Salsa20加密受害系统上的文件,并使用RSA加密Salsa20的密钥。

Hive

Hive勒索软件组织于2021年6月首次出现,使用的Hive勒索软件采用Go语言编写开发。该勒索团伙通过漏洞利用、暴力破解凭据或鱼叉式网络钓鱼进行初始访问。成功加密文件后,文件将使用 .hive 扩展名保存。Hive在赎金通知中为每个受害者分配可以登录Hive门户的专用ID和凭据,受害者可以通过 TOR 访问 Hive 门户,与攻击者进行交流,并接收解密器。

根据FBI的信息,截至 2022 年 11 月,Hive 勒索软件攻击者已使全球 1,300 多家公司受害,收到约1亿美元的赎金。攻击者使用 Hive 勒索软件针对广泛的企业和关键基础设施部门,包括政府设施、能源、金融服务、通信以及信息技术等行业,受影响最严重的行业为医疗保健和公共卫生 (HPH)。目标国家包括中国、美国、阿根廷、澳大利亚、巴西、加拿大、哥伦比亚、萨尔瓦多、法国、德国、印度、意大利、荷兰、挪威、秘鲁、葡萄牙、沙特阿拉伯、西班牙、瑞士、泰国以及英国。

LAPSUS$

Lapsus$团伙自2021年12月开始活跃,是2022最引人注目的网络犯罪团伙之一。与传统勒索软件团伙不同,Lapsus$组织是一个数据勒索团伙,在攻击中并未使用勒索软件,而是通常利用受害公司员工的漏洞来获取访问权限,窃取机密文件,从而勒索受害企业。据信,Lapsus$在世界范围内都有分支机构,根据Telegram聊天记录,该团伙会说多种语言,包括英语、俄语、土耳其语、德语和葡萄牙语。

Lapsus$在攻击事件中用到的技术、策略和程序包括:

● 访问和抓取公司 Microsoft SharePoint 网站,以识别可能存储在技术文档中的凭据。

● 访问本地密码管理器和数据库以获取更多凭据并提升权限。

● 使用合法的ADExplorer工具对受害者环境进行侦察。

● 克隆git存储库并提取敏感的 API 密钥。

● 使用泄露的凭据访问公司VPN。

● 破坏受害者基础设施以阻碍分析。

Lapsus$的攻击十分高调,其目标主要是电信公司以及科技巨头。与大多数“低调行事”的网络犯罪团伙不同,Lapsus$似乎没有试图掩盖其踪迹,其攻击及泄露通常都是公开的。Lapsus$具有很强大的社交媒体影响力,曾在Telegram 频道上创建公开投票,让公众选择下一个攻击或泄露的目标。

Lapsus$ 在Telegram发起的攻击目标投票

3月10日,Lapsus$ 勒索软件团伙还曾高调招募受雇于主要科技巨头和 ISP 的内部人员,试图通过支付报酬以换取访问权限。2022年上半年,Lapsus$成功入侵了包括微软、英伟达、Okta、三星以及育碧娱乐在内的一些大型企业。2022年4月后,因陷入被抓捕的危机,Lapsus$团伙暂时沉寂,但随后在2022年9月重新出现,对Uber和Rockstar Games公司展开攻击。

3月底,英国伦敦警方逮捕了7名涉嫌与Lapsus$黑客组织有关的青少年,这些少年的年龄在16至21岁之间,其中一名16岁的牛津少年可能是该组织的主谋。据称,这位青少年以 White 或 Breachbase 的化名,通过攻击活动获取了价值1400万美元的比特币。4月2日,又有两名英国青少年(一名 16 岁,一名 17 岁)因涉嫌与Lapsus$组织有关而被伦敦市警方逮捕。9月,伦敦警方再次在牛津郡逮捕到一名Lapsus$勒索团伙成员--17岁的少年黑客“A.K.”。10月,巴西联邦警察在费拉德桑塔纳逮捕了一名 Lapsus$ 勒索团伙成员。