2023-01-29 15:38:05 搜狐

近日,安恒信息中央研究院联合安恒信息神盾局正式发布《2022年度网络安全综合态势观察手册》。综合2022年披露的36个在野0day,安恒威胁情报中心梳理了值得关注的七大在野0day漏洞趋势。

提权0day数量维持高位,且多点开花

近年来,随着主流操作系统和主流浏览器引入越来越健全的沙箱机制,APT组织对提权漏洞的需求也随之上升,2022年更是体现出多点开花的趋势。纵观2022年,提权0day在全年在野0day中占比达43%。无论是Windows、iOS、Mac OS、Pixel操作系统,还是FireFox、Exchange应用程序,都出现了提权0day的攻击案例。以下是整理得到的2022年所有在野提权0day基本信息。

如果我们把视线聚焦在Windows本地提权在野0day,今年可以说是品种繁多。今年总共出现了7个Windows本地提权在野0day,包括3个内核提权0day、3个用户态提权0day和1个COM+提权0day。3个内核提权0day中,包括1个Win32k驱动内核提权0day和2个CLFS驱动内核提权0day。值得一提的是,其中一个CLFS内核提权0day(CVE-2022-37969)由安恒信息猎影实验室在2022年9月初捕获并披露。

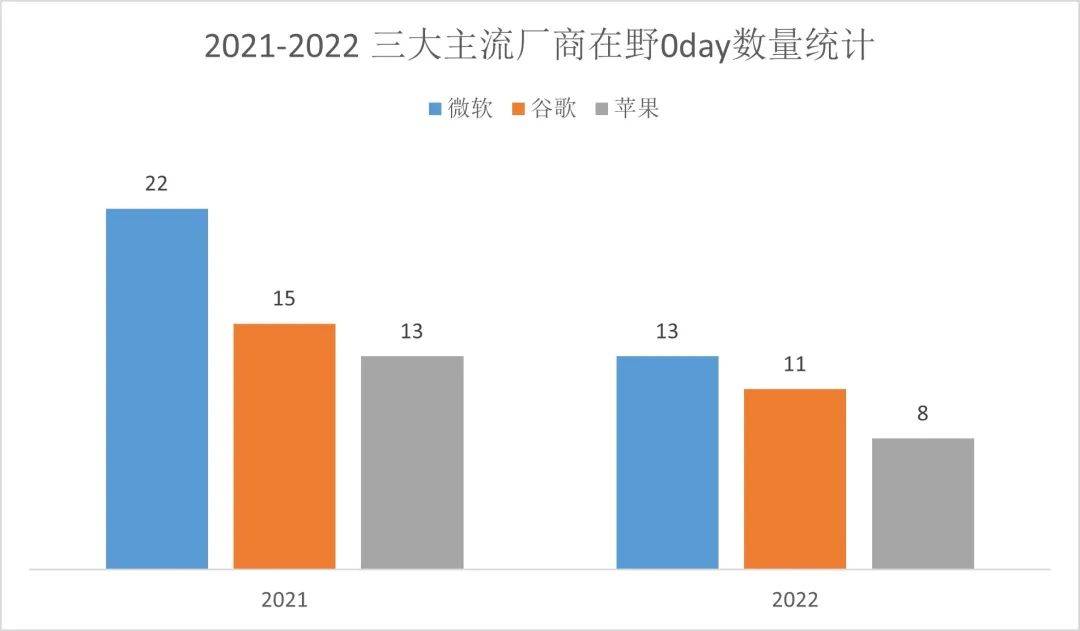

微软仍然是0day攻击的头号目标

在2022年披露的37个在野0day中,微软占了13个,高于谷歌和苹果。这表明2022年微软仍然是被0day攻击最多的厂商,这个趋势和去年保持一致。

浏览器仍然是重灾区

在2022年披露的36个在野0day中,14个是浏览器0day,占比高达38%。这些浏览器0day包括8个Chrome在野0day,2个Safari在野0day和2个Firefox在野0day。此外,虽然IE浏览器已经退役,但2022年仍然出现了1个IE在野0day。2022年所有浏览器在野0day的基本信息整理如下。

针对Chrome的0day攻击有所回落

2022年一共披露了9个Chrome在野0day。这个数字显著低于2021年,造成这个现象的主要原因是Chrome浏览器开发团队和谷歌安全团队为V8引擎设计并开发了针对性的漏洞缓解机制,这些缓解机制提高了Chrome漏洞的利用难度。

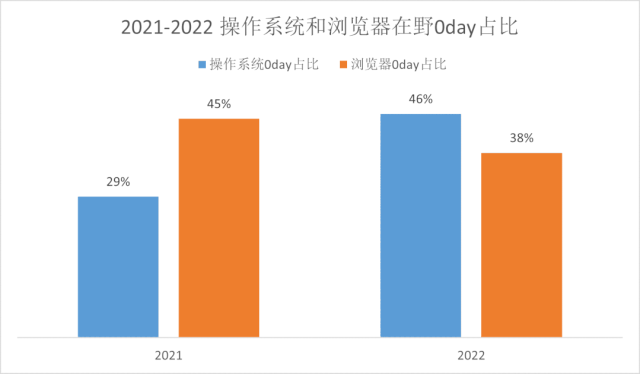

操作系统0day比例显著上升

与2021年相比,2022年的操作系统在野0day占比显著上升(从29%上升到46%)。这主要由两个原因造成:一是2022年浏览器在野0day占比有所下降(从45%降低到38%),二是2022年提权在野0day占比仍维持高位(占总数的43%),而这些提权0day大多属于操作系统漏洞。

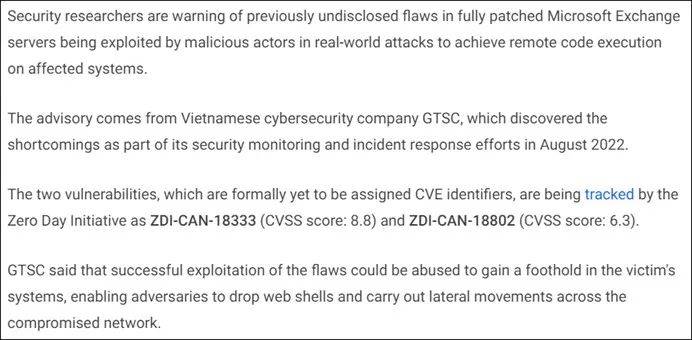

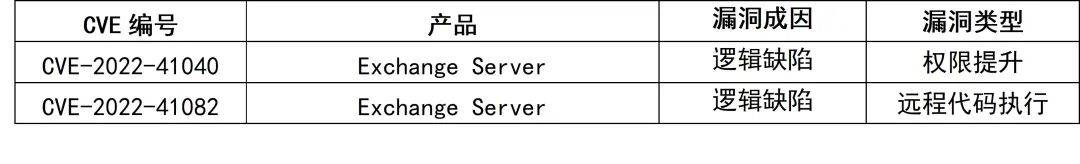

Exchange 0day攻击事件再次发生

安恒信息曾在2021年的APT报告中预测Exchange 0day在2022年会继续出现,现实确实如此。2022年9月底,越南网络安全公司GTSC捕获了两个Exchange Server在野0day并进行了披露。但令人感到不解的是,这家公司并没有将这相关漏洞报送给微软,而是报送给了著名的漏洞收购中间商ZDI,这是一种相当危险的做法。

此次攻击涉及一个Exchange Server远程代码执行漏洞(CVE-2022-41082)和一个Exchange Server权限提升漏洞(CVE-2022-41040),微软直到2022年11月的安全更新才将两个漏洞完全修复。

以Office为载体的逻辑漏洞再次出现

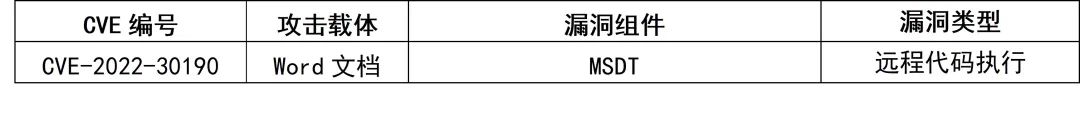

2022年,以Office为载体的逻辑漏洞再次出现,新出现的漏洞(CVE-2022-30190)和2021年披露的CVE-2021-40444漏洞非常相似:都是以Word文档作为攻击入口,都是逻辑漏洞,漏洞利用代码都存储在云端。两者不同的地方在于:CVE-2021-40444是IE浏览器的漏洞,而CVE-2022-30190属于Windows系统MSDT组件的漏洞。

10大热门漏洞回顾

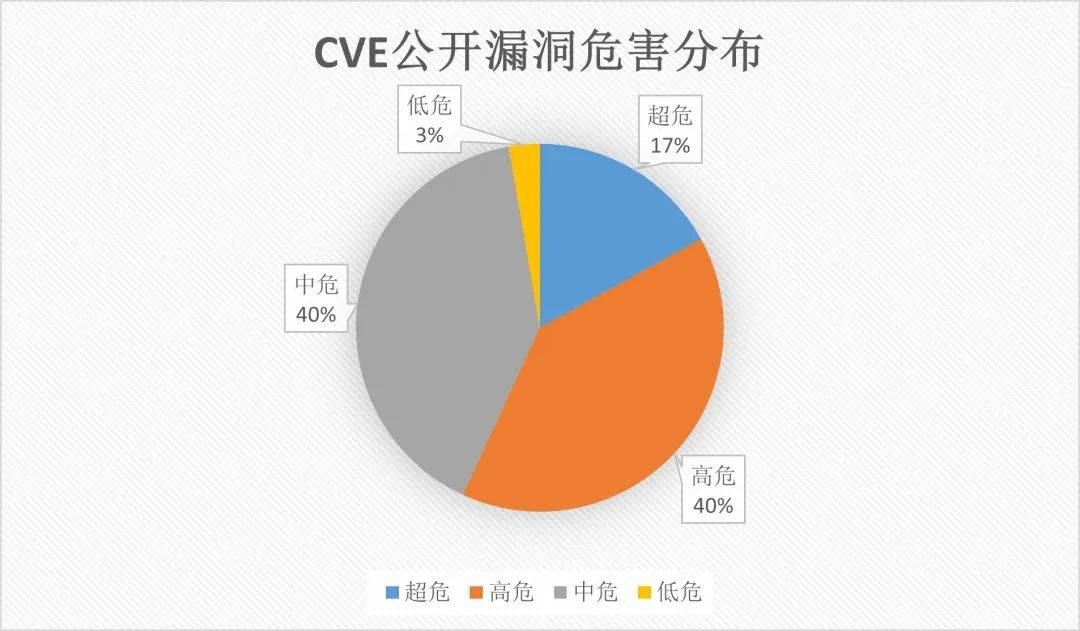

根据安恒信息卫兵实验室数据分析:截止2022年12月14日,美国非营利组织MITRE颁发CVE编号31,311个,其中公开披露漏洞数量已达18,655个。结合新增通用型漏洞总体数量与危害分布来看,漏洞仍然是网络空间安全威胁的最大来源,漏洞数量持续增长,危害程度较大漏洞占比维持高位,一些容易被发现、利用难度不高但危害较大的漏洞类型成为热点。

在所公开披露的18,655个漏洞中,已有16,929个漏洞通过CVSS3计算公式进行定级。按照超危(9.0~10.0)、高危(7.0~8.9)、中危(4.0~6.9)、低危(0.0~3.9)四种漏洞危害等级划分,其中:超危漏洞2,876个,占比 17%;高危漏洞6,753个,占比 40%;中危漏洞 6840个,占比 40%;低危漏洞 460个,占比3%。漏洞危害等级分布如图表1 所示,从漏洞危害等级分布来看,超高危漏洞占比较大,超过 2022 年全年公开披露漏洞数量的 50%。

1、CVE-2022-1040 Sophos Firewall 远程代码执行漏洞

该漏洞是Sophos Firewall 的用户门户和 Webadmin 中的身份验证绕过漏洞,可利用该漏洞绕过认证并执行任意代码,主要是在 User Portal 及 Webadmin 两个接口存在认证绕过漏洞,利用了 Java 和 Perl 处理解析 JSON 数据的差异性,实现了变量覆盖,从而导致认证绕过及命令执行。

2、CVE-2022-22963 Spring Cloud Function SPEL表达式注入

由于Spring Cloud Function中RoutingFunction类的apply方法将请求头中的“spring.cloud.function.routing-expression”参数作为Spel表达式进行处理,造成了Spel表达式注入漏洞。当使用路由功能时,攻击者可利用该漏洞远程执行任意代码。

3、CVE-2022-1388/CNVD-2022-35519 F5 BIG-IP远程代码执行

该漏洞是由于iControl REST的身份验证功能存在缺陷,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行身份证绕过攻击,最终接管设备控制平台。

4、CVE-2022-42475 Fortinet FortiOS sslvpnd远程代码执行漏洞

FortiOS sslvpnd存在堆溢出漏洞,未经身份验证的远程攻击者通过特制请求触发堆溢出,从而在目标系统上执行任意代码或命令。

5、CVE-2022-27518 Citrix ADC和Citrix Gateway远程代码执行漏洞

Citrix ADC主要用于将用户对Web页面和其他受保护应用程序的请求分配到所有托管(或镜像)相同内容的多台服务器。Citrix Gateway则是一套安全的远程接入解决方案,可提供应用级和数据级管控功能,以实现用户从任何地点远程访问应用和数据。由于系统未能在其整个生命周期(创建、使用和释放)保持对资源的控制,致使远程攻击者在未经身份验证的情况下可在目标系统上执行任意代码。

6、CVE-2022-28219/CNVD-2022-29866/CNNVD-202204-2014 Zoho ManageEngine ADAudit Plus远程代码执行漏洞

Zoho ManageEngine ADAudit Plus7060之前版本可被未经身份验证的攻击者利用来远程执行代码并破坏Active Directory帐户。该漏洞包括3个问题:不受信任的Java反序列化、路径遍历和盲XML外部实体(XXE)注入,最终使得未经身份验证的攻击者可利用组合漏洞进行远程代码执行。

7、ThinkPHP远程代码执行

当ThinkPHP开启了多语言功能时,攻击者可以通过lang参数和目录穿越实现文件包含,当存在其他扩展模块如 pear 扩展时,攻击者可进一步利用文件包含实现远程代码执行。

8、CVE-2022-22965/CNNVD-202203-2642 Spring远程代码执行

该漏洞会影响在 JDK 9+ 上运行的 Spring MVC 和 Spring WebFlux 应用程序。具体的利用需要应用程序作为 WAR 部署在 Tomcat 上运行。如果应用程序被部署为 Spring Boot 可执行 jar,即默认值,则它不易受到漏洞利用。

9、CVE-2022-0540/CNNVD-202204-3908 Atlassian Jira Seraph 身份验证绕过漏洞

未经身份验证的远程攻击者可利用Jira Seraph中的该漏洞,通过发送特制的HTTP 请求绕过身份验证。

10、CVE-2022-1292 OpenSSL c_rehash 权限升级

c_rehash脚本没有正确清理shell元字符以防止命令注入。此脚本由某些操作系统以自动执行的方式分发。在此类操作系统上,攻击者可以使用脚本权限执行任意命令。