2026-02-12 12:02:35 西盟科技资讯

如今,人工智能已深度融入日常工作与生活,在带来高效便利的同时,其作为“双刃剑”的另一面也日益显现。近日,瑞星公司发布的《2025年中国网络安全报告》明确指出,AI自身的安全漏洞及其被恶意滥用的风险,已成为当前网络安全领域的突出挑战。

一、AI被武器化:攻击门槛降低,欺诈更逼真

更令人担忧的是,攻击者正将AI转化为高效“犯罪工具”,显著降低网络攻击的技术门槛:

自动化恶意软件生成:

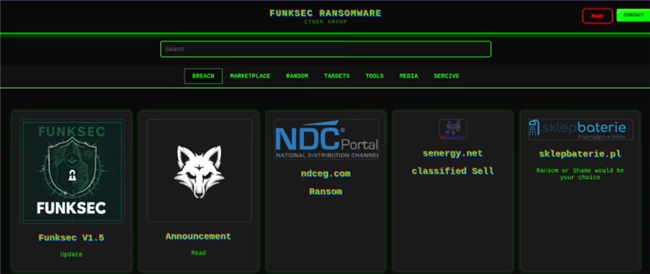

如2025年初曝光的FunkSec勒索木马,研究显示其很可能由AI自动生成,短时间内攻击了至少85家企业。AI不仅能快速生成恶意代码,还能批量生成变种,绕过传统安全软件的签名检测。

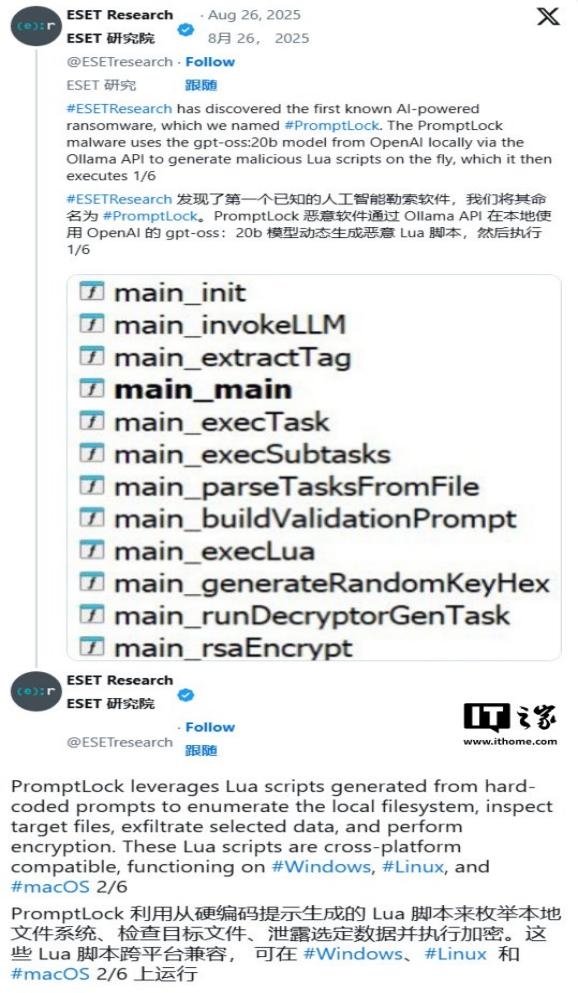

首现AI勒索软件:

全球首个AI勒索软件PromptLock滥用开源模型,可跨平台搜索、窃取并加密文件,标志着勒索攻击进入智能化新阶段。

深度伪造与社交工程:

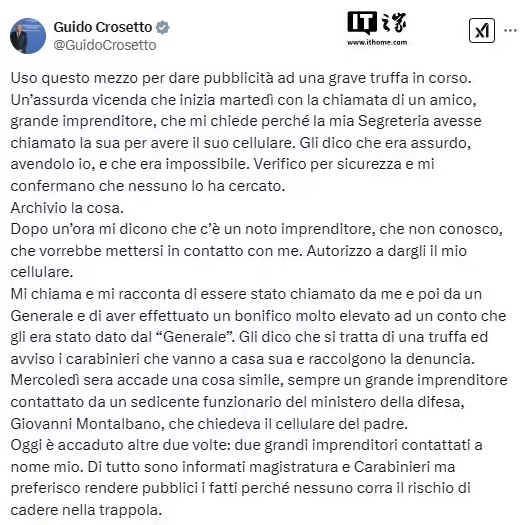

AI伪造的“YouTube CEO”视频被用于钓鱼诈骗;意大利诈骗分子利用AI语音模仿国防部长,诱骗企业家转账;国内甚至出现“AI张伯礼院士”带货护肤品的伪造视频,严重侵犯个人权益并误导公众。

钓鱼邮件升级:

AI生成的钓鱼邮件语法准确、语气逼真,且能结合目标公开信息进行个性化定制,欺骗性大幅提升。

二、大模型自身漏洞频出,成黑客新突破口

随着大语言模型(LLM)从实验室走向产业应用,其攻击面持续扩大。报告指出,针对大模型本身的攻击已成为2025年最突出的安全威胁之一。

开源工具默认配置漏洞:

如开源跨平台大模型工具Ollama默认开放11434端口且无鉴权机制,一旦暴露在公网,极易导致数据泄露、算力盗取或服务中断。

第三方连接器风险:

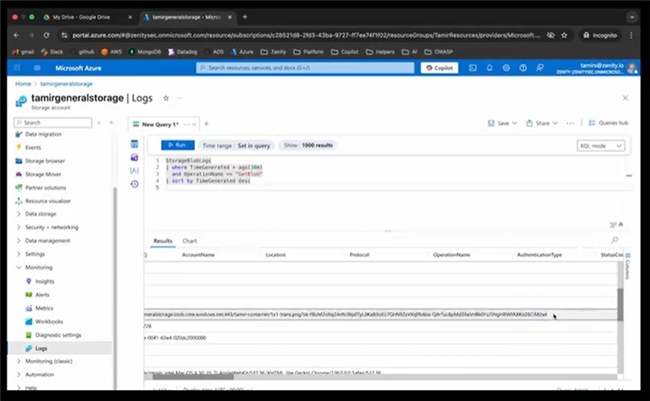

ChatGPT连接器被曝存在漏洞,攻击者可通过“间接提示词注入”手法,在用户处理看似正常的文档时,悄无声息地提取其Google Drive账户中的敏感信息。

代码助手被恶意利用:

GitLab的AI代码助手GitLab Duo曾存在提示词注入漏洞,攻击者通过Unicode夹带、Base16编码等手段篡改其生成的代码建议,甚至诱导其认可恶意合并请求。

报告还提到,攻击者可通过“叙述式工程”手段,构建虚构场景诱导模型忽略安全规则,自动生成窃密木马等恶意程序,反映出大模型在语义层面的防御机制仍存在明显短板。

瑞星提醒:AI安全需全链条防护

报告最后指出,应对日益增长的AI安全威胁,机构与个人需共同遵循以下几项核心防护原则:

工具官方化,配置最小化:

无论是企业部署还是个人使用,均应从官方渠道获取AI工具与组件,并立即修改默认配置、禁用非必要服务,从源头减少攻击面。

数据分类化,权限最小化:

建立敏感数据“防火墙”,不向AI工具输入个人隐私、商业机密等敏感信息。企业需严格管控API密钥与数据访问权限,个人要养成“先分类,后使用”的习惯。

核验流程化,操作冷静化:

对所有AI生成的内容或指令(如转账、修改凭证要求)保持警觉,建立“必须通过官方、独立渠道进行二次核实”的强制流程,避免在紧急氛围中误操作。

瑞星公司表示,AI带来的便利毋庸置疑,但它的安全风险也离我们不远,唯有通过持续的技术升级、规范的完善与用户安全意识的普遍提升,才能共同构建更可靠的数字安全屏障。