2024-06-27 14:21:30 砍柴网(百家号)

APT攻击溯源的背景

近年来,APT(高级持续性威胁)攻击愈发猖獗,为了更好的对抗APT攻击,往往需要多种安全能力组合防守,在这其中威胁溯源是必不可少的一环。高质量的威胁溯源可以揭示攻击者在网络中的行动路径,快速定位到攻击源头,有助于从全局视角看清威胁入侵途径和影响范围,为企业安全团队提供足够的信息,制定更加精准、高效的应对策略。

然而在现实中,高质量的威胁溯源析往往只有经验老到、熟悉各类攻击技巧的安全分析师才能胜任,而且还需要花费大量精力,从海量数据中一步步调查取证,才能完成最终的溯源分析工作。因此威胁溯源对大部分企业来说门槛较高,也是国内外EDR产品重点攻坚的业界壁垒之一。

APT攻击溯源的挑战

通俗来讲,威胁溯源即是对APT攻击入侵及产生威胁过程的还原,如何完整地还原整个攻击过程,且确保攻击过程纯净无干扰,是衡量威胁溯源能力的核心指标,二者缺一不可。

完整度指标高,但纯净度指标低,虽然能够还原攻击过程,但会杂糅大量非攻击行为,安全运营人员还需要花费大量时间进一步分析和提取核心攻击路径。

反之若纯净度指标很高,但完整度低,虽然呈现了真实的攻击行为,但由于信息不完整,无法串联起整个攻击链条,也就无法溯源到攻击源头,同样也是一次失败的威胁溯源。

因此只有当完整度和纯净度都达到100%以后,才可以称之为一次完美的威胁溯源,这也是当前EDR产品追求的终极溯源能力,就好比一个完美的人工智能机器人,可以精确的从海量的行为中提取出 APT团队的所有犯罪行为,且不会夹杂其他非威胁行为,如同抽丝剥茧一样完美的还原犯罪现场。

腾讯iOA如何解决?

为了提供高完整度和高纯净度的威胁溯源能力,腾讯iOA-EDR自研了下一代全链路精准溯源系统,大幅度降低了威胁溯源的难度,提升了企业安全运营团队分析和处置的工作效率。

✓全面的数据采集是基础

数据采集是威胁溯源的第一步,它为威胁溯源提供了基础数据和分析依据,腾讯iOA-EDR围绕ATT&CK攻击链自研了一整套数据采集引擎,包含了超过200种数据采集探针。

除了用户态事件采集以外,iOA-EDR还提供了高稳定性的内核级探针,可全方位监控系统级别的操作,捕获更详细和更准确的系统行为数据,实现对文件、进程、注册表、网络等核心数据的采集,最大程度避免数据漏采的情况发生。

由于内核级探针直接运行在操作系统内核层,虽然数据采集更加全面精准且难以绕过,但也需要与不同版本和不同类型的操作系统实现兼容,为了保障终端的兼容性和稳定性,这就需要EDR厂商有强大的终端安全底蕴,依托腾讯安全数十年来服务海量用户的经验积淀,iOA-EDR在数据采集全面的同时,也实现了终端兼容性和稳定性的平衡。

同时,iOA-EDR还提供了API注入探针,当入侵进程调用可疑的API时,API注入探针会首先捕获该调用信息,并记录相关的参数和上下文信息,实现“沙盒式”采集入侵进程。

✓如何对抗断链是关键

全面的数据采集是精准溯源的前提,iOA-EDR已经凭借全面的数据采集探针构建了强大的数据基石。但想要保证完整的攻击链路还原,还需要攻克另一大难关,即“断链攻击”。

在实战攻防中,APT攻击往往会使用各式各样的断链隐藏技术进行攻击,包括无文件攻击,隐藏脚本攻击、借用系统服务命令启动等等,以此来绕过常规EDR的安全检测,在这些高级攻击手段的伪装下下,一般的EDR产品往往无法发现APT攻击的真实行踪,误以为是系统服务或常用软件的合法行为,从而放任风险行为发生。

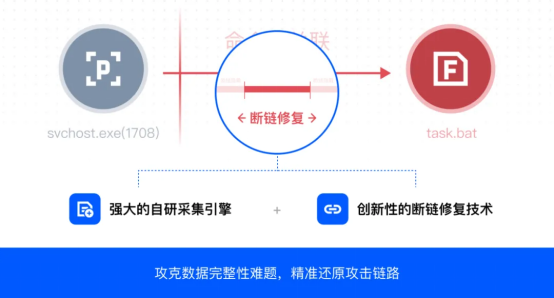

为了检出断链攻击行为,iOA-EDR自研了完整的断链修复引擎,可以修复前述各类隐藏断链的攻击方式,通过增强的注入探针,细粒度记录特殊行为,结合时序、文件、进程等综合特征信息对可疑行为进行多步骤关联,精准发现恶意行为,让攻击威胁无所遁形。形成一套体系化的攻击行为可见能力。

iOA-EDR结合强大的自研采集引擎和创新性的断链修复技术,成功攻克了数据完整性的难题,接下来就是精准还原攻击链路。

✓精准的路径还原是目标

实际上高纯净度还原攻击链路,比采集完整数据的难度更高,还原攻击链路需要对攻击行为和其他行为做精准区分,这就好比有一个盗窃团队潜伏在火车站里,把火车站全部封了容易,但是想要从正常人中找到盗窃团伙,这就需要一双“火眼金睛”来发现盗窃团队的蛛丝马迹了。

为了从海量信息中抽丝剥茧,提取出“盗窃团伙”的攻击全链路,腾讯iOA团队自研了一套基于大数据的上下文智能染色图谱引擎,参考了防疫时期全面检测、精准防控的防护思路,通过层层过滤和筛选实现了精准的攻击链路还原。

1. 从攻击链路末尾开始,也就是从最容易识别的威胁破坏行为入手,类似疫情中有明显感染症状的人群,采用多色标记感染图谱模型。将高可疑的攻击节点染成红色,红色节点又能通过图谱关联其行为链路,将其他可疑感染节点染为红色。

2. 考虑到攻击者在攻击时,经常使用暗度陈仓的战法,通过借壳合法的系统服务、常用软件来隐藏自身攻击的行为,这类节点会被图谱引擎暂时标记为黄色风险节点。

3. 在检测过程中,若判定目标节点的上下文信息均为安全信息,则默认为无需关注,对于不用关注的干扰节点则标记为灰色节点。

基于完整的攻击图谱,沿着攻击链路末尾不断搜索和关联相关节点,通过不同节点之间的关联关系来标记出不同的颜色,最终自动化的构建出一套精确完整的APT攻击链路图,直达威胁产生源头,为下一步安全决策提供有效依据。

在实战攻防过程中,有数据显示,通过传统的人工查询和分析方式进行溯源通常需要花费1天时间,且需要高级安全工程师介入。而使用iOA-EDR实现精准溯源,可将溯源时间降低至10分钟以内,且只需有基础安全运营经验的分析师就可以胜任。腾讯iOA-EDR的精准溯源能力让威胁溯源的门槛大大降低,大幅度提升了企业的溯源效率。