2024-02-04 19:05:13 互联网

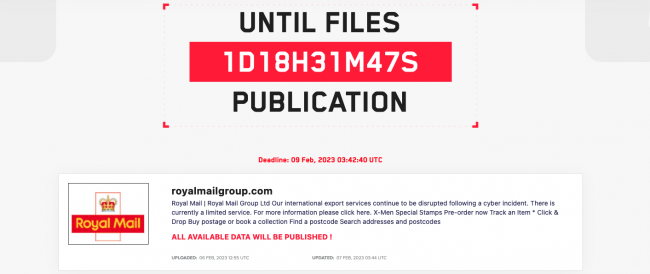

2023年1月,英国皇家邮政遭LockBit勒索组织攻击,致使包裹和信件的国际运输陷入停顿;

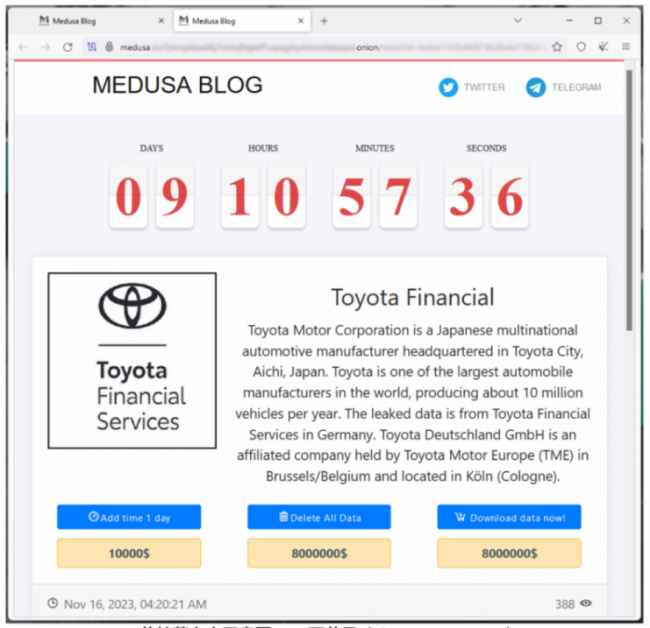

2023年2月,Medusa勒索组织在其暗网数据泄露站点的受害者名单中添加了中国石油(印尼公司),并索要40万美元用以删除数据;

2023年7月,LockBit勒索组织对台积电进行了网络攻击,并索要7000万美元赎金;

2023年11月,勒索软件组织 BlackCat将中国台湾中国石化添加到其Tor泄露网站的受害者名单中,泄露的数据大小为 41.9GB;

……

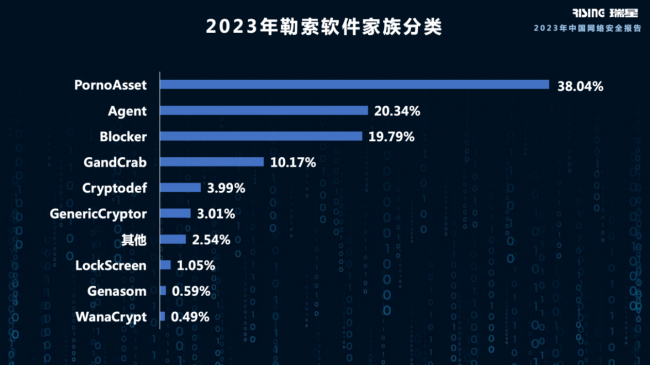

图:2023年勒索软件家族分类

在瑞星公司发布的《2023中国网络安全报告》中显示,报告期内瑞星“星核”平台共截获勒索软件样本65.59万个,比2022年上涨了13.24%;感染次数为19.68万次,与2022年相比,上涨了0.95%。

瑞星安全专家介绍,勒索软件攻击正变得越来越复杂,攻击者会使用网络钓鱼、社工原理和漏洞利用等多种技术来攻击目标。同时,双重勒索已是常态化攻击模式,攻击者不再仅专注于对受害者文件进行加密,而是更加倾向于通过泄露敏感数据的方式作为敲诈勒索的筹码,这给政府或企业受害者带了更大的压力。受害者即使通过文件恢复的方式来解密数据,也很难承受敏感数据泄露带来的重大风险和代价。

下面,瑞星将详细介绍2023年具有代表性的三个勒索组织:

2023年的勒索榜首——Lockbit组织

2023年,Lockbit组织对全球多个知名企业发起了勒索攻击,涵盖金融服务、科技、能源、医疗、运输等多个产业,其中就包括英国皇家邮政、台积电、日本名古屋港、技术服务巨头CDW、波音公司等企业,且勒索金额巨大。报告指出,LockBit勒索软件最早出现在2019年下半年,使用Raas商业模式推广勒索,LockBit3.0中提高了对抗安全软件的能力,后期又采用“双重勒索”的策略来敲诈受害者。LockBit常使用RDP弱口令爆破的方式进行入侵,通过钓鱼邮件以及程序漏洞进行攻击。2022年9月,LockBit3.0生成器泄露后,导致其变种层出不穷,网络犯罪分子通过简单的参数配置和细微的改动就能将自己生成的样本包装成全新的勒索软件。

图:LockBit数据泄露网站将英国皇家邮政加入其中

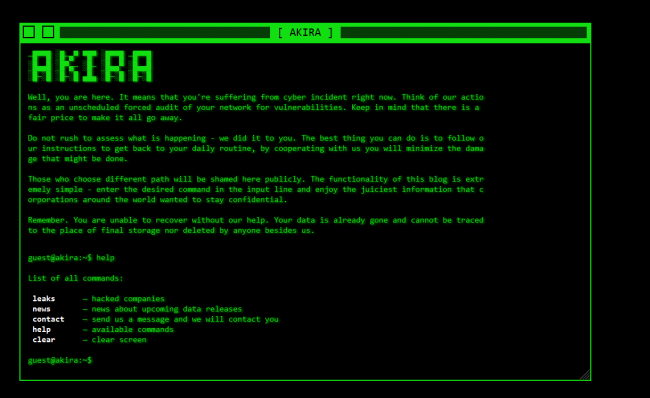

2023年的勒索新星——Akira组织

Akira勒索组织于2023年3月出现后,便迅速成为制造业、金融、技术类企业的威胁。其使用了目前流行的Rust语言编写,同时运用了不常见的curve25519椭圆曲线非对称加密算法和sosemanuk对称加密算法的组合来进行加密,这种新的加密方式更加复杂,不易被破解,而且加密速度更快,效率更高。2023年9月,瑞星威胁情报中心就捕获到Akira勒索软件新的变种“Megazord”,发现Green Diamond(林业公司)、Datawatch Systems(数据公司)和Boson(软件公司)等多家企业的数据被放置在Akira勒索组织自制的网站上供人下载。

图:存放勒索企业数据的黑客网站

2023年活跃的老牌勒索——Medusa组织

在过去的两年中,Medusa作为老牌勒索家族,相比于其他主流勒索家族表现颇为低调,而2023年表现十分活跃,针对全球范围内的多个企业组织发起攻击,并索要数百万美元赎金。2023年,受其他勒索家族影响Medusa勒索组织推出了自己的“博客”,用于泄露那些拒绝支付赎金的受害者数据。Medusa勒索软件在启动时会通过一个外壳程序创建傀儡进程执行加密,随之删除系统备份和还原文件,中国石油(印尼公司)和丰田金融服务公司在2023年均遭受到该组织的勒索攻击,并被要求支付几十到数百万美元的赎金。

图:Medusa勒索组织在受害者名单中添加了丰田金融服务公司

除以上几个勒索家族外,瑞星在《2023中国网络安全报告》中,还详细介绍了BlackCat、Mimic、Qilin等勒索家族,广大用户可关注瑞星(官方微信:Weixin-Rising)获取报告完整版,详细了解这些勒索软件的技术手段、攻击手法及相关勒索事件。